- Kürzlich wurde bekannt, dass rund 900 Schweizer Server von einer schweren Sicherheitslücke betroffen gewesen waren.

- Diese Zahl reduzierte sich nach Medienberichten und Warnungen des Bundes rasant.

- Eine erneute Auswertung von SRF zeigt nun aber: Noch immer haben dutzende KMU, Gesundheitsinstitutionen und Gemeinden nicht reagiert.

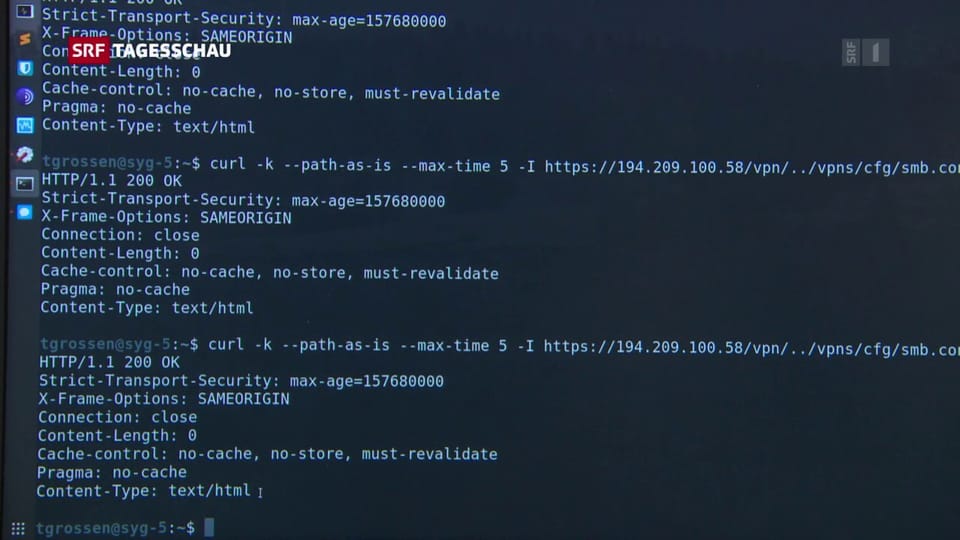

Beispielsweise die beschauliche Gemeinde Russikon im Kanton Zürich. Am Mittwochabend noch war ihr Citrix-Server sperrangelweit offen für Angreifer – eine Woche nach Veröffentlichung des offiziellen Sicherheitsupdates, mehrere Wochen nach öffentlicher Warnung der Behörden.

Was die unbehobene Schwachstelle bewirken kann, zeigte vorletzte Woche das Beispiel der deutschen Stadt Potsdam. Gemäss Berichten sei die Schwachstelle dort gezielt ausgenutzt worden. Lange waren Online-Dienste für die Bevölkerung nicht erreichbar gewesen, immer noch seien nicht alle Systeme wieder hochgefahren. Auch Brandenburg war Ziel von Angriffen und ging teilweise vom Netz.

In Russikon wähnt man sich bis zur Kontaktaufnahme durch SRF in Sicherheit. Der IT-Dienstleister der Gemeinde habe bereits vor Tagen bestätigt, dass die Schwachstelle geschlossen sei. Nachdem SRF am Mittwochabend auf das Gegenteil hingewiesen hat, setzte die Gemeinde den IT-Dienstleister darüber in Kenntnis. Am Freitagmittag wurde die Lücke schliesslich behoben, wie SRF nachvollziehen konnte.

«IT-Dienstleister hat es versäumt»

Ähnlich tönt es bei Arud, dem grössten suchtmedizinischem Zentrum der Schweiz. Pressesprecherin Julia Kind gibt unumwunden zu: «Dank Ihrer E-Mail haben wir erfahren, dass die Installation [des Patches] seitens unseres externen IT-Dienstleisters versäumt worden war.» Der Patch sei nun eingespielt worden.

«Zudem wurde eine Cyber-Sicherheits-Firma damit beauftragt, potenzielle Datenlecks und mögliche entstandene Schäden zu evaluieren», so Kind. Diese habe keine Datenabflüsse feststellen können. Aber: «Der Fall wird Konsequenzen haben.» Künftig sollen Leistungen von externen Anbietern besser überwacht werden.

Auch die Stadt Luzern verwendet Citrix. Ein Server ist am Mittwochabend vermeintlich immer noch verwundbar. Zuerst geht man auf den konkreten Hinweis nicht ein, SRF legt am Donnerstag einen Beleg nach. In der Nacht auf Freitag sind externe Spezialisten damit beschäftigt, die Verwundbarkeit des Servers erneut zu testen. Am Freitagmorgen gibt man, nach erneuter Kontaktaufnahme durch SRF, Entwarnung: Man nehme die Angelegenheit sehr ernst, habe den Server nochmals intensiven Tests unterzogen. «Dabei traten keine Schwachstellen zutage.» Diese seien seit dem 14. Januar geschlossen.

Informatikprofessor: «Lieber einmal abschalten»

Hannes Lubich, emeritierter Informatikprofessor und IT-Sicherheitsexperte, überzeugt das nicht. «Das wäre mir zu wenig. Ich würde alle Citrix-Systeme in höchste Alarmbereitschaft versetzen und im Zweifelsfall mindestens über das Wochenende abschalten.» Er kann zudem nicht verstehen, wieso die Stadt nicht früher reagiert und den vermeintlich offenen Server nicht selber entdeckt hat. Der Hersteller habe schon vor Wochen klar kommuniziert, wie man die Verwundbarkeit selber überprüfen könne. «Die eigene Infrastruktur sollte bekannt sein.»

Von einem Einzelfall könne man bei der Citrix-Schwachstelle übrigens nicht reden. «Sie ist aber besonders einfach auszunutzen und deswegen auch so populär im Moment.» Gerade KMU seien besonders verwundbar. Diese hätten zum einen oft nicht das nötige Wissen und seien so abhängig von externen Dienstleistern. «Andererseits haben sie viel zu verlieren: ihre Daten, ihr Know-how, ihre Geschäftsgeheimnisse.» Wer nach den zahlreichen Medienberichten und Herstellerwarnungen immer noch nicht gehandelt habe, sei fahrlässig unterwegs.

Tagesschau, 1.2.2020, 19:30 Uhr